📡 El radar: 20 tendencias en arquitectura de software que debes conocer en 2025

Evita errores en arquitectura software 2025. El Radar te guía con 20 tendencias: adopta lo último y mantén tus diseños y sistemas actualizados

¡Hola!

En el mundo de la tecnología, quedarse quieto es retroceder.

Especialmente en arquitectura de software, donde las decisiones de hoy definen la agilidad, escalabilidad y resiliencia de nuestros sistemas mañana.

Estar al tanto de las tendencias no es solo postureo; es una necesidad estratégica para construir software robusto y preparado para el futuro.

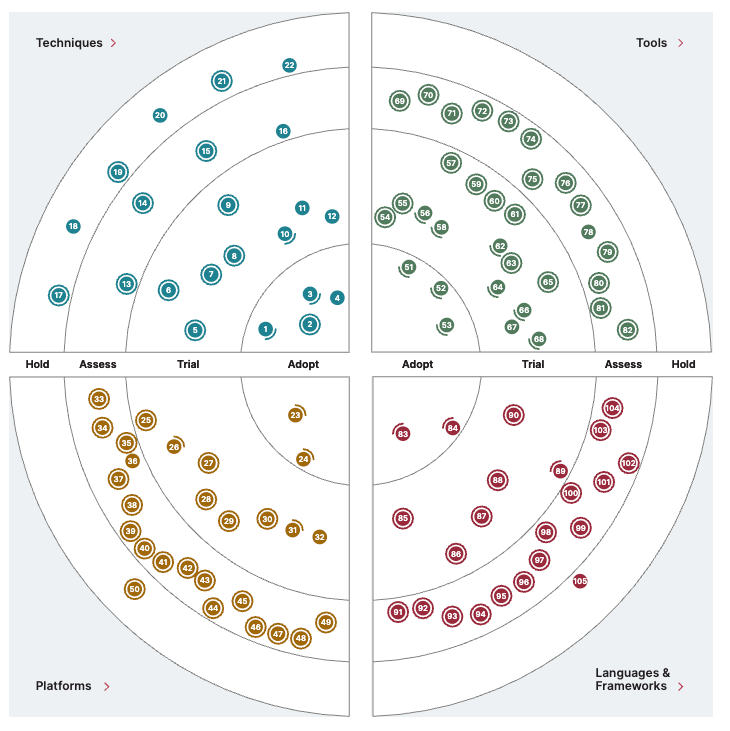

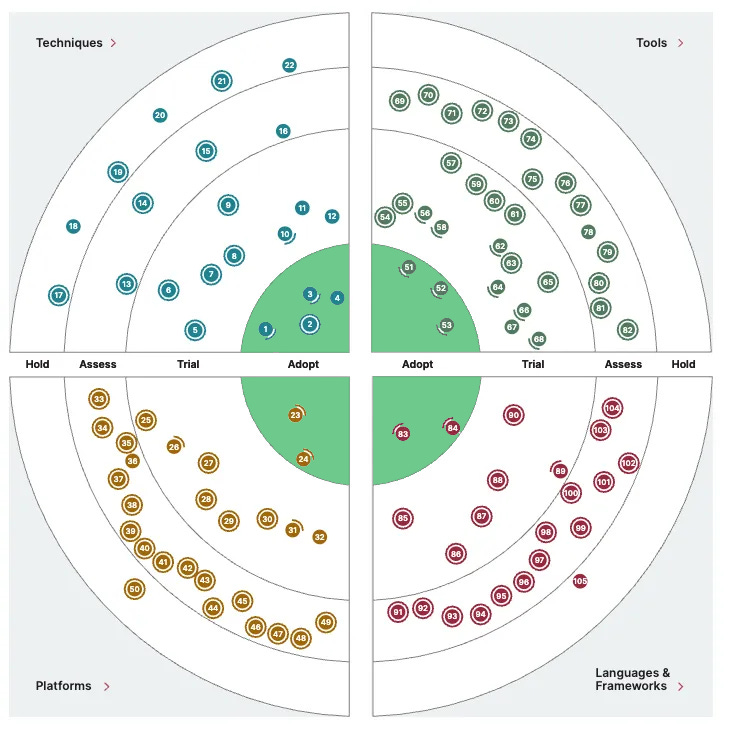

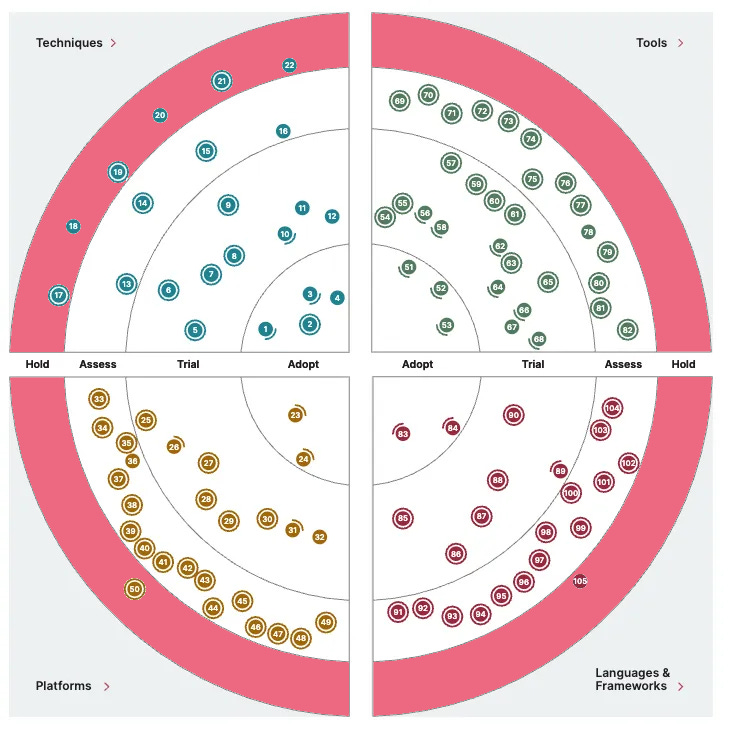

Este artículo se basa en el reciente Radar Tecnológico de Thoughtworks (Vol. 32, Abril 2025) para darte una visión curada de lo que está en el horizonte.

⭐ Organizaremos las tendencias así:

✅ Adoptar: Tecnologías y técnicas maduras que deberías estar usando.

🧪 Probar: Innovaciones prometedoras que vale la pena experimentar en proyectos controlados.

🤔 Evaluar: Tendencias emergentes que hay que vigilar y entender.

🚫 Resistir: Prácticas o tecnologías con riesgos significativos o anti-patrones conocidos.

Aunque el radar original tiene muchos elementos, en este artículo nos centraremos en los más relevantes para la arquitectura y el diseño de nuestros sistemas.

✅ Qué Adoptar: Los Pilares Actuales

Estas son las prácticas y plataformas que ya han demostrado su valor y deberían ser parte de tu arsenal estándar.

Pensamiento de Producto de Datos (Data Product Thinking): Trata tus activos de datos como productos de primera clase, con un ciclo de vida definido, foco en el consumidor y metadatos claros (negocio y técnicos). Es clave para escalar iniciativas de IA y asegurar que los datos sean realmente útiles y gobernables, independientemente de si usas data mesh o lakehouse. Piénsalo como aplicar principios de product management a tus datos analíticos.

Software Bill of Materials (SBOM): Ya no es una novedad, sino una necesidad. Generar un SBOM (inventario detallado de componentes de software y sus dependencias) es fundamental para la seguridad de la cadena de suministro. Herramientas como Syft o Trivy lo facilitan, y es esencial tanto para software tradicional como para sistemas de IA. Integrarlo en tu CI/CD es ya una práctica por defecto.

Modelado de Amenazas (Threat Modeling): Con la IA generando más código y sistemas más complejos, identificar proactivamente las amenazas de seguridad desde el diseño es más crucial que nunca. No es una actividad puntual, sino un proceso continuo durante todo el ciclo de vida, integrado con otros escaneos y requisitos de seguridad. Ayuda a evitar el "security sandwich" (seguridad añadida al final, tarde y mal).

OpenTelemetry: Se consolida como el estándar de facto para la observabilidad (logs, métricas, trazas). Su protocolo OTLP permite crear sistemas de monitorización agnósticos del proveedor, facilitando la integración y evitando el vendor lock-in. Es la base para entender sistemas distribuidos complejos.

Trino: Un motor de consultas SQL distribuido y open source ideal para análisis interactivos sobre big data. Permite consultar datos donde residen (federación de consultas) sobre múltiples fuentes (bases de datos relacionales, data lakes con Iceberg/Parquet) como si fueran una sola. Es una pieza clave en arquitecturas analíticas modernas.

🧪 Qué Probar: Innovaciones con Potencial

Estas tendencias están madurando y ofrecen beneficios tangibles. Vale la pena probarlas en proyectos donde puedas gestionar el riesgo.

Architecture Advice Process: Una alternativa ágil a los comités de arquitectura tradicionales. Permite que cualquiera tome decisiones arquitectónicas, siempre que busque consejo de los afectados y expertos relevantes. Fomenta la autonomía y el flujo, apoyándose en prácticas como los Architecture Decision Records (ADRs). Funciona incluso en entornos regulados. Los suscriptores premium de la newsletter tienen acceso a una plantilla de ADRs aquí

GraphRAG: Una evolución del patrón RAG (Retrieval-Augmented Generation) para IA. Utiliza grafos de conocimiento (construidos a partir de documentos o código) para mejorar la recuperación de información relevante antes de generar una respuesta con un LLM. Mejora la precisión y el contexto, especialmente útil para entender sistemas complejos o bases de código legacy.

Dapr (Distributed Application Runtime): Un runtime portable y agnóstico del lenguaje que simplifica la construcción de microservicios resilientes y stateless/stateful. Ofrece bloques de construcción para capacidades comunes (pub/sub, gestión de estado, service discovery, etc.), permitiendo a los equipos centrarse en la lógica de negocio. Sigue evolucionando con foco en la seguridad y la observabilidad.

Module Federation: Clave para arquitecturas de micro frontends. Permite compartir módulos y dependencias entre diferentes aplicaciones frontend desplegadas de forma independiente. La versión 2.0 ya no depende exclusivamente de Webpack y soporta más frameworks y bundlers, facilitando la escalabilidad y el desarrollo independiente de equipos.

Gestión de Acceso Privilegiado Justo a Tiempo (JIT PAM): Un enfoque de seguridad que concede permisos elevados solo cuando son estrictamente necesarios y por un tiempo limitado, revocándolos automáticamente después. Mitiga drásticamente el riesgo asociado a credenciales privilegiadas permanentes (un vector de ataque común) y aplica el principio de mínimo privilegio de forma dinámica.

🤔 Qué Evaluar: El Futuro Emergente

Estas son las ideas y tecnologías más nuevas. Aún no están listas para adopción generalizada, pero es vital entenderlas porque podrían cambiar las reglas del juego.

Competence Envelope: Un concepto de la Teoría de la Extensibilidad Grácil para entender la resiliencia de los sistemas socio-técnicos. Define el límite dentro del cual un sistema puede operar robustamente ante perturbaciones. Ir más allá de este "sobre de competencia" lo vuelve frágil. Útil para analizar fallos sistémicos complejos y diseñar sistemas más antifrágiles (referencia al libro Antifrágil de Nassim Taleb).

Modelos de Razonamiento (Reasoning Models): Una nueva categoría de LLMs (e.g., OpenAI o1, DeepSeek R1) optimizados para tareas que requieren lógica compleja, matemáticas o planificación paso a paso. Superan a los LLMs generales en estos ámbitos, pero son más lentos y costosos ("Slower AI"). Evalúa dónde aportan valor real frente a modelos más convencionales. En mi opinión, esto no es el futuro sino el presente ahora mismo, con modelos como Gemini 2.5 o o3/o4 de openAI.

Restate: Una plataforma de ejecución duradera (similar a Temporal) para construir flujos de trabajo complejos, sagas, máquinas de estado y procesamiento de eventos con estado en sistemas distribuidos. Escrito en Rust, promete durabilidad y consistencia. Una opción a evaluar si las transacciones distribuidas son inevitables en tu contexto.

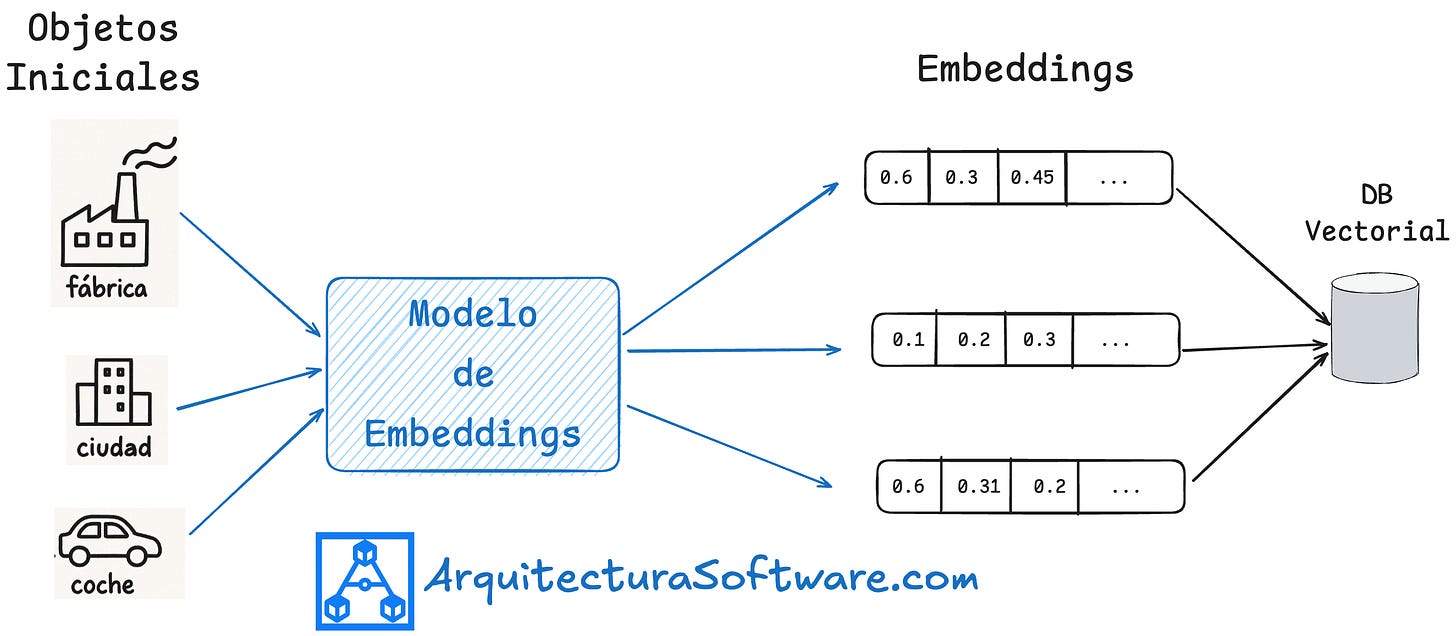

Plataformas/Extensiones de Búsqueda Vectorial: Con el auge de RAG y la IA, la capacidad de buscar eficientemente datos no estructurados mediante embeddings vectoriales es crucial. Están surgiendo plataformas serverless como

turbopuffero extensiones para bases de datos existentes comoVectorChord/pgvector(PostgreSQL) que optimizan estas búsquedas. Son bloques fundamentales para muchas aplicaciones de IA.Criptografía Postcuántica: La computación cuántica amenaza la criptografía asimétrica actual. Están surgiendo algoritmos resistentes (como los basados en retículos) y ya hay implementaciones disponibles (e.g., en Java JDK 24). Aunque los computadores cuánticos relevantes y de uso general están a años vista, es momento de evaluar esta tecnología para sistemas que necesiten seguridad a largo plazo o donde los datos cifrados hoy puedan ser robados para descifrarlos en el futuro.

🚫 Qué Evitar (Resistir): Red Flags

Ciertas prácticas o tecnologías conllevan riesgos inherentes o son consideradas anti-patrones. Procede con extrema precaución.

TI en la Sombra Acelerado por IA (AI-accelerated Shadow IT): La facilidad con la que herramientas no-code/low-code y asistentes de IA permiten crear soluciones fuera del control de TI está creando una nueva ola de shadow IT. Seguro que has vistos muchos posts de gente no técnica haciendo vibe-coding sin utilizar ni siquiera git... pues a eso se refiere shadow IT. Esto genera riesgos de seguridad, gobernanza de datos y mantenibilidad a largo plazo. Es crucial establecer políticas claras y evaluar los trade-offs.

Complacencia con Código Generado por IA: Los asistentes de IA son útiles, pero confiar ciegamente en el código que generan sin una revisión crítica y rigurosa es peligroso. Estudios muestran aumentos en código duplicado y disminución de refactorización. La calidad, el diseño y la mantenibilidad siguen siendo responsabilidad humana.

Reverse ETL: Mover datos desde un sistema analítico centralizado (como un data warehouse) de vuelta a sistemas transaccionales puede tener sentido en casos muy específicos (ej. Migraciones). Sin embargo, se está usando como excusa para centralizar cada vez más lógica de negocio en plataformas de datos, aumentando los problemas de las arquitecturas centralizadas. Mucho cuidado con estos flujos inversos.

SAFe™ (Scaled Agile Framework®): A pesar de su adopción, se sigue observando que sus procesos prescriptivos, jerárquicos y basados en fases generan fricción, silos y limitan la agilidad real, la autonomía de los equipos y la entrega de valor continua. Suele ser un intento de atajo que no resuelve la complejidad de transformar una organización.

Sobrecarga de Node (Node Overload): Aunque Node.js es eficiente para ciertas cargas de trabajo I/O intensivas, sigue siendo inadecuado para tareas CPU-bound o de uso intensivo de datos. Usarlo para todo ("porque usamos JavaScript en el frontend") a menudo ignora alternativas más robustas y performantes en otros lenguajes/plataformas para el backend. Defendemos la programación políglota cuando tiene sentido.

🧭 Conclusión y Recomendaciones

Navegar por este mar de tendencias requiere equilibrio. No se trata de adoptar cada nueva tecnología brillante, sino de tomar decisiones informadas que aporten valor real.

¿Cuándo adoptar algo nuevo vs. consolidar lo existente? Prioriza la estabilidad para el core de tu negocio. Introduce novedades de forma controlada, empezando por el anillo de

EvaluaryProbaren proyectos no críticos o pilotos. Mide el impacto real antes de escalar.¿Está tu equipo preparado? La adopción tecnológica no es solo técnica; es cultural y de habilidades. Evalúa la curva de aprendizaje, la madurez de la comunidad, el soporte y si la nueva tendencia encaja con las capacidades y la mentalidad de tu equipo.

Una Matriz de Decisión Simple: Para guiarte, piensa en factores respecto al riesgo técnico, impacto y coste de adopción.

Los suscriptores premium, tienen una plantilla aquí

Elige tecnologías que ofrezcan un alto valor, con un nivel de madurez/riesgo que puedas gestionar y que tu equipo pueda razonablemente asimilar.

👋 PD – ¿Quieres dominar el System Design y estar siempre al día?

Espero que este resumen te sea útil. ¡Hasta la próxima!

🗞️ Referencias

Fuente Principal: Thoughtworks Technology Radar, Vol. 32, Abril 2025.

Documentación Oficial de tecnologías: OpenTelemetry, Trino, Dapr, Module Federation (Concepto Webpack), pgvector, Scaled Agile Framework (SAFe™)